Informe de Cloudflare sobre las amenazas de phishing en 2023

Se calcula que el 90 % de los ciberataques exitosos comienzan con un correo electrónico de phishing, una táctica que sigue siendo muy lucrativa para los atacantes. Hoy en día no hay mucho que se pueda hacer para detener los intentos de phishing. Sin embargo, para evitar que sean efectivos, es importante comprender (y abordar de forma proactiva) la evolución de las tendencias del phishing, incluidas las formas en que los atacantes se aprovechan hábilmente de la confianza que las víctimas depositan en remitentes de correo electrónico "conocidos". Para ello, Cloudflare ha publicado esta semana su primer informe sobre las amenazas de phishing.

Este informe analiza las principales tendencias de phishing y algunas recomendaciones relacionadas a partir de los datos de seguridad de correos electrónicos recabados durante el periodo comprendido entre mayo de 2022 y mayo de 2023. Durante ese tiempo, Cloudflare procesó aproximadamente 13 000 millones de correos electrónicos, de los cuales bloqueó alrededor de 250 millones de mensajes maliciosos antes de que llegaran a las bandejas de entrada de los clientes. Este informe también se basa en una encuesta a 316 responsables de la toma de decisiones en materia de seguridad en Norteamérica, EMEA y APAC (puedes descargar ese estudio encargado por Cloudflare aquí).

Consulta el informe completo para conocer nuestras tres conclusiones clave:

- Los enlaces maliciosos constituyen la principal táctica de phishing de los atacantes. Descubre cómo están mejorando la manera en que intentan llevar a sus víctimas a hacer clic y el momento en que modifican los enlaces con fines hostiles.

- El fraude de identidad adopta diversas formas (tales como los ataques al correo electrónico corporativo y la suplantación de marca), y puede omitir fácilmente los estándares de autenticación del correo electrónico.

- Los atacantes se pueden hacer pasar por cientos de organizaciones diferentes, pero principalmente suplantan la identidad de las entidades en quienes nosotros confiamos (y que necesitamos).

Estos son algunos factores que debes tener en cuenta al leer el informe sobre las amenazas de phishing en 2023.

Clasificación de las amenazas por correo electrónico

Los atacantes suelen utilizar una combinación de ingeniería social y técnicas de ofuscación técnica para que sus mensajes parezcan legítimos. Por ello, Cloudflare utiliza una serie de técnicas de detección avanzadas para analizar señales "confusas" (no solo el contenido visible a simple vista) y así identificar correos electrónicos no deseados. Esas señales incluyen:

- Análisis estructural de los encabezados, del cuerpo del correo, de las imágenes, de los enlaces, de los archivos adjuntos, de las cargas, etc. mediante el uso de modelos heurísticos y de aprendizaje automático especialmente diseñados para estas señales.

- Análisis de sentimientos a fin de detectar los cambios en los patrones y comportamientos (p. ej., los patrones de escritura y las expresiones).

- Gráficos de confianza que evalúan los gráficos sociales de los socios, el historial de los envíos de correos electrónicos y las posibles suplantaciones de socios.

Nuestro servicio de seguridad del correo electrónico también incorpora información sobre amenazas procedente de la red global de Cloudflare, que bloquea una media de 140 000 millones de ciberamenazas cada día.

Estas y otras muchas otras señales evalúan los correos electrónicos que pueden formar parte de ataques al correo electrónico corporativo, suplantaciones o spam. Nuestro panel de control indica a los clientes las razones específicas (es decir, las "categorías" de indicadores de amenaza) de una determinada resolución de correo electrónico.

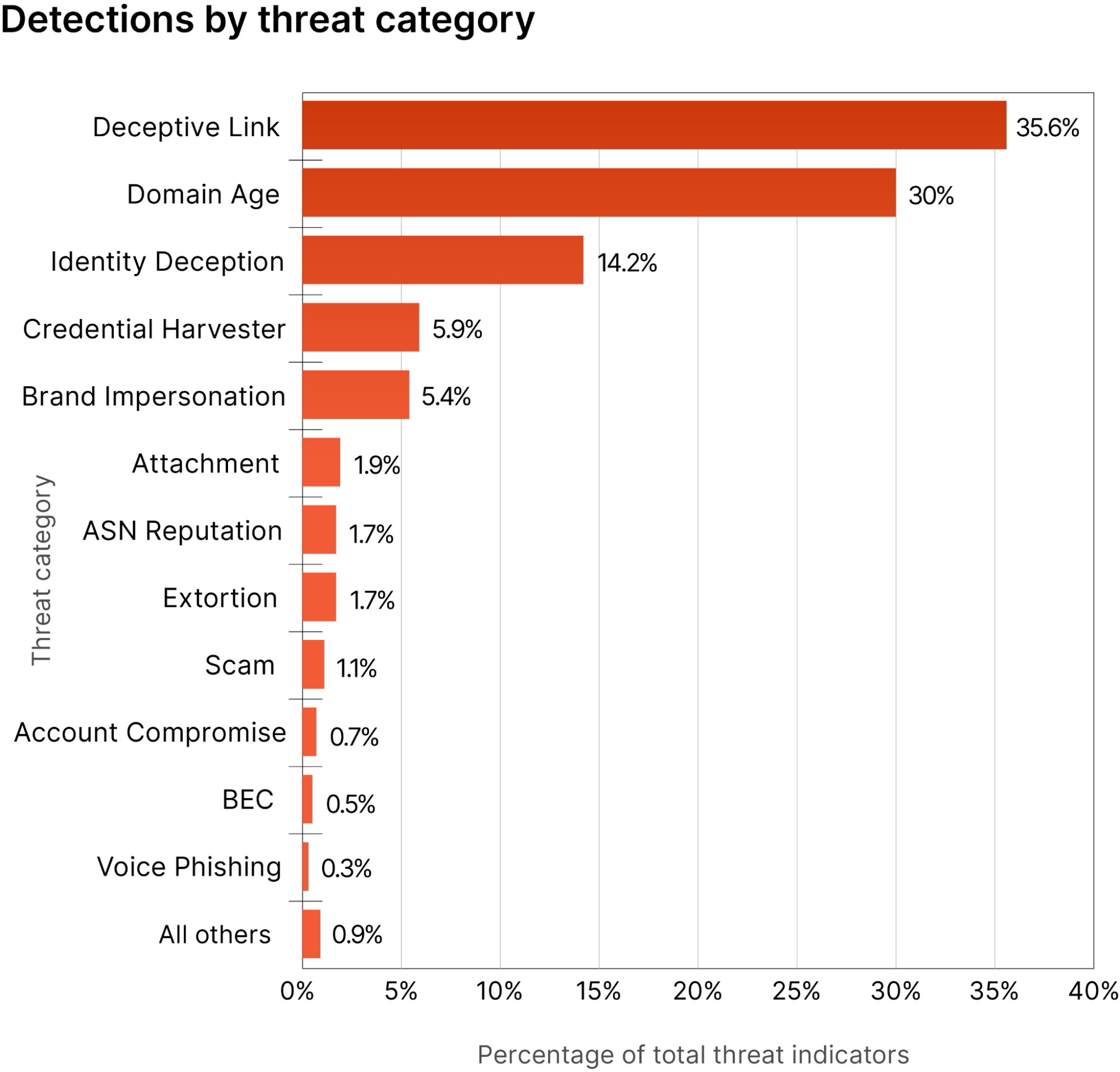

A continuación, puedes ver una imagen de los principales indicadores de amenaza del correo electrónico que observamos entre el 2 de mayo de 2022 y el 2 de mayo de 2023. Clasificamos los indicadores de amenaza en más de 30 categorías diferentes. Durante ese periodo, los principales indicadores de amenaza fueron enlaces maliciosos, antigüedad del dominio (dominios recién registrados), fraude de identidad, robo de credenciales y suplantación de marca

A continuación, ofrecemos una breve descripción de cada una de las categorías principales (que detallamos en mayor profundidad en el apéndice del informe).

Si se hace clic, un enlace malicioso abrirá el navegador web predeterminado del usuario y mostrará los datos a los que se hace referencia en el enlace, o abrirá directamente una aplicación (por ejemplo, un PDF). Dado que el texto que aparece en un enlace (es decir, hipertexto) se puede establecer arbitrariamente en HTML, los atacantes pueden hacer que una URL parezca que enlaza con un sitio legítimo cuando, en realidad, es malicioso.

Antigüedad del dominio: se refiere a la reputación del dominio, que es la puntuación global asignada a un dominio. Por ejemplo, los dominios que envían numerosos correos electrónicos nuevos inmediatamente después de su registro tenderán a tener una reputación peor y, por tanto, una puntuación más baja.

Fraude de identidad: se produce cuando un atacante o un usuario malintencionado envía un correo electrónico haciéndose pasar por otra persona. Los mecanismos y tácticas varían considerablemente. Algunas tácticas incluyen el registro de dominios similares (es decir, la suplantación de dominio), falsificados o modificados para hacer ver que proceden de un dominio de confianza. Otras variaciones incluyen el envío de correos electrónicos utilizando plataformas de servicios web con buena reputación o técnicas de enmascaramiento.

Robo de credenciales: es una táctica que utiliza un atacante para engañar a los usuarios para que proporcionen sus credenciales de inicio de sesión. Los usuarios despistados pueden introducir sus credenciales, proporcionando en última instancia a los atacantes acceso a sus cuentas.

Suplantación de marca: es una forma de engaño de identidad en la que un atacante envía un mensaje de phishing que suplanta la identidad de una empresa o marca reconocible. La suplantación de marca se lleva a cabo utilizando una amplia gama de técnicas.

Un archivo adjunto a un correo electrónico que, cuando se abre o ejecuta en el contexto de un ataque, incluye una llamada a la acción (por ejemplo, atrae a la víctima para que haga clic en un enlace) o realiza una serie de acciones establecidas por un atacante.

Cloudflare observa periódicamente numerosos indicadores de amenaza en un mismo correo electrónico de phishing. Por ejemplo, una campaña de phishing que aprovechó la crisis de Silicon Valley Bank combinaba la suplantación de la marca con un enlace y un archivo adjunto maliciosos.

Fuente: Cloudflare

Compartir noticia

Informe de Cloudflare sobre las amenazas de phishing en 2023

Tras desmantelar una plataforma de "phishing como servicio" que afectó a miles de víctimas en 43 países, INTERPOL señaló: "Puede que los ciberataques como el phishing sean de carácter virtual y sin fronteras, pero su impacto en las víctimas es real y devastador". Los ataques al correo electrónico corporativo, un tipo de ataque malwareless, o silencioso, que engaña a los destinatarios para que, por ejemplo, transfieran fondos, han supuesto pérdidas superiores a 50 000 millones de dólares a víctimas de todo el mundo, según el FBI.